Μέρος Β’ του άρθρου https://athens.indymedia.org/post/1546850/

Στο Μέρος Α’ αναφερθήκαμε σε ακράδαντα στοιχεία που αποδεικνύουν ότι το Υπουργείο Δημόσιας Τάξης είχε δείξει ξεκάθαρο ενδιαφέρον για την αγορά λογισμικού παρακολούθησης από την εταιρεία Hacking Team.

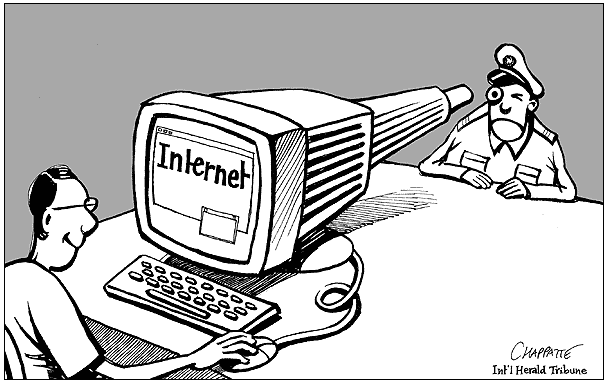

To λογισμικό ονομάζεται RCS και αποτελεί την “ναυαρχίδα” της συγκεκριμένης εταιρείας. Μέσω διάφορων ειδών μόλυνσης εγκαθίσταται στον υπολογιστή του θύματος και από εκεί και πέρα ο χειριστής έχει πλήρη πρόσβαση σε όλοκληρο τον υπολογιστή (αρχεία, μικρόφωνα, κάμερες κ.α).

Στην πρώτη περίπτωση (Φεβρουάριος 2013) είδαμε εκπρόσωπο ιδιωτικής εταιρείας να επικοινωνεί με την Hacking Team ως μεσάζοντας για το υπουργείο. Εκείνη την περίοδο το Υπουργείο φαίνεται να είχε ζητήσει προσφορά για 500-1000 agents, δηλαδή 500-1000 αντίγραφα που θα προορίζονταν για διαφορετικούς στόχους. Οι μολύνσεις θα εστίαζαν κυρίως σε προσωπικούς υπολογιστές και κατ’ επέκταση σε κινητά (smartphone). Αυτό σημαίνει πως μέσα στις προθέσεις του Υπουργείου δεν ήταν η χρήση του συγκεκριμένου λογισμικού σε περιορισμένο αριθμό στόχων (π.χ για κάποια συγκεκριμένη “επιχείρηση”) αλλά σε ένα αρκετά μεγάλο σύνολο ανθρώπων.

Ο συγκεκριμένος εκπρόσωπος της εταιρείας INTERSO SUPPORT SERVICES LTD (link) δείχνει να είναι ιδιαίτερα βιαστικός ώστε η συμφωνία να κλείσει σχετικά γρήγορα. Αυτό μπορεί να σημαίνει δύο πράγματα. Ή ότι ήθελε να κλείσει την δουλειά φοβούμενος κάποιον ανταγωνιστή (άλλωστε φαίνεται να επιμένει ιδιαίτερα ώστε να αποκτήσει την αποκλειστικότητα του λογισμικού στην Ελλάδα) ή ότι ο πελάτης του βιαζόταν να το θέσει σε εφαρμογή. Μάλιστα δεν διστάζει να αναφέρει ότι διαθέτει έναν αριθμό εταιρειών που μπορεί να χρησιμοποιήσει ως “βιτρίνα” για να κλείσει την δουλειά με το δημόσιο.

3) In case I re-sell , I can use any of my companies that I own to be in front towards the customer

Συνεπώς ο βαθμός διασύνδεσης του συγκεκριμένου ατόμου με υψηλόβαθμα στελέχη του Υπουργείου Δημόσιας Τάξης μάλλον είναι αρκετά μεγάλος.

Yes I have influence to the customer, and yes they would like to buy from HT because they trust me (not because of HT mainly) but they will never divert from the law. Once one of your major competitor companies came to Greece and told them that they will sell as per their terms and conditions. The customer told them that they have a law to follow for procurements. Then your competitor told them that because of the situation (financial) they could not trust that they will get paid. Then the customer threw them out of the office telling them that they will never sell to Greece and let them go back to their country to sell (true example)

I am doing this business for the past 17 years (with the Greek Government) and successfully when the foreign companies understand that I am not either a reseller or a buyer, but rather their tool to win the business and their partner.

Από τα παραπάνω φαίνεται ότι η ΕΛ.ΑΣ είχε επικοινωνήσει και στο παρελθόν με ανταγωνιστική εταιρεία της Hacking Τeam ωστόσο η συμφωνία δεν έκλεισε ποτέ.

Στην 2η περίπτωση (Νοέμβριος 2014) την επικοινωνία ξεκινάει υπάλληλος (πράκτορας?) της ΕΥΠ ονόματι Ανδρέας ο οποίος αρχικά χρησιμοποιεί το προσωπικό του mail. Ωστόσο επειδή ο εκπρόσωπος της Hacking Team του διευκρινίζει ότι περισσότερες πληροφορίες δίνονται μόνο σε υπαλλήλους των αντίστοιχων υπηρεσιών, η συζήτηση συνεχίζει με το υπηρεσιακό του mail. Δεν μπορούμε να γνωρίζουμε την θέση του ατόμου στην ΕΥΠ ωστόσο από τα λεγόμενα του φαινεται να έχει ιδιαίτερα μικρή σχέση με το αντικείμενο πάνω στο οποίο διαπραγματεύεται.Μάλιστα από ερώτηση που κάνει σε αντιπρόσωπο της Hacking Team

If I install an agent to a computer that belongs to a network which is the behavior Of the agent? Especially if in the network thee exists firewalls ,log server etc etc?

φαίνεται ότι ο στόχος αυτή την φορά βρίσκεται σε κάποιο εταιρικό (ή κρατικό) περιβάλλον αφού τέτοιου είδους συστήματα (π.χ log server, Windows Server 2008) απαντόνται συνήθως εκεί.

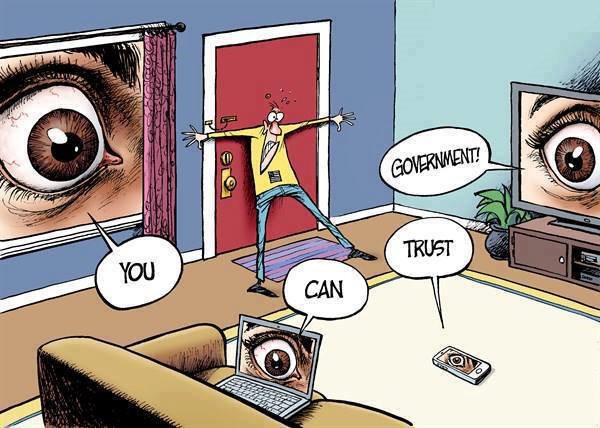

Το δεδομένο είναι ένα. Οι δυνάμεις καταστολής της χώρας δείχνουν τα τελευταία χρόνια ενδιαφέρον για λύσεις ηλεκτρονικής παρακολούθησης. Δεν μιλάμε για παρακολούθηση της κίνησης μέσω π.χ ISP αλλά προγράμματα που έχουν σαν σκοπό την πρόσβαση σε συσκευές και τις ζωές ανθρώπων ασχέτως αν η χρήση τους ξεπερνά κατά πολύ ακόμη και τα πλαίσια της αστικής νομιμότητας. Το γεγονός ότι το ελληνικό κράτος δεν είχε το κονδύλι για να χρησιμοποιήσει το λογισμικό της Hacking Team δεν σημαίνει σε καμία περίπτωση ότι δεν έχει απευθυνθεί αλλού με σκοπό πιο οικονομικές λύσεις. Εν αντιθέσει οι μυστικές υπηρεσίες της γειτονικής Κύπρου έκλεισαν συμφωνία 400.000+ ευρώ με την εν λόγω εταιρεία. Τον ίδιο δρόμο έχουν ακολουθήσει πολλές άλλες χώρες της δημοκρατικής ευρώπης όπως η Ιταλία, η Ισπανία και η Γερμανία.

Φυσικά αν η συμφωνία είχε επιτευχθεί κανείς δεν θα το είχε πάρει χαμπάρι αφού τέτοιου είδους κονδύλια είναι απόρρητα και δεν θα εμφανίζονταν ποτέ.